|

最新文章

|

知识管理交流

→『 技术文档交流 』

本版文数:7545 今日文数:2492

|

|

资源名称:千锋教育前端TypeScript入门视频教程(陆神顶配版TS入门教程)-带源码课件资源简介:本套视频带你从官网的知识点入手,结合案例循序渐进带你入门TypeScript。课程共设计四个篇章,基础篇,高级篇,案例篇及项目篇。在看视频的同时,还整理了详细的视频的文字版,你可以看完视频,对着笔记来练习。本套视频将帮...

|

|

软件的重要性愈发凸显的如今,本文作者指出如今的软件质量远不如十年前,并解释了这种现象背后的原因。原文链接:https://bitheap.tech/why-is-software-quality-worse-than-a-decado-ago/作者原文链接:https://blog.csdn.net/csdnnews/...

|

|

本文作者希望通过这篇文章,让开发者深入了解C++中的NaN值及其有效处理方式。原文链接:https://alexsyniakov.com/2024/03/20/understanding-nan-numbers-in-c-and-their-properties/作者版权声明:本文为博主原创文章,遵循CC4.0BY-S...

|

|

01写在前面拖拽排序是一种在网页设计和应用程序中常见的交互方式,允许用户通过鼠标或触摸操作来重新排列页面或界面上的元素。这种交互方式对于提升用户体验和操作效率具有重要意义。在拖拽排序中,用户可以用鼠标或手指按住某个元素,然后将其拖动到新的位置,从而实现对元素的重新排列。这种操作直观且灵活,使得用户可以根据自己的需求随时...

|

|

本文你能学到优雅的Storage工具类如何封装(支持前缀key、加密存储、过期时间,ts封装等)localStorage真实存储大小/存储统计localStorage如何监听localStorage同源问题与同源窗口通信前言localStorage使用是一个老生常谈的话题,本文不讲解基础api,主要教你如何封装一个优雅...

|

|

我们项目开发中比较通用的登录方式是用账号密码登录,但实际生活中短信登录的方式是大家所常用的。下面的文章,前三步我先进行了短信登录的实现,最后一步对其进行了异常处理封装的细节优化。实现验证码登录流程分析1)发送验证码用户在提交手机号后,会校验手机号是否合法,如果不合法,则要求用户重新输入手机号。如果手机号合法,后台此时生...

|

|

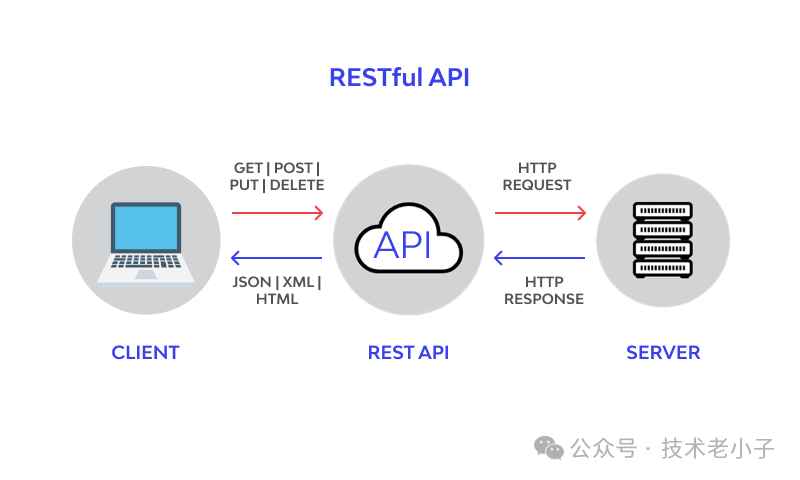

摘要WebAPI是一种在Web应用程序之间交换数据的机制,它使得开发者可以轻松地在应用程序之间共享数据和服务。而WebAPI规范则是指定WebAPI的开发方式和数据交换方式的标准化规范。常用的WebAPI规范包括面向过程的RPC、面向RESTful的WebAPI和GraphQL等。RPCRemoteProcedureC...

|

|

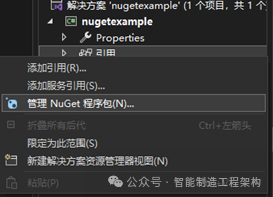

我们在开发程序过程中,时常会使用到第三方组件,比如一些通信、UI组件等。常用的引用方法有下面几种。01NuGet引用NuGet是.NET的一个包管理平台,很多开源组件会通过NuGet进行管理和发布。比如我们常用的S7NetPlus等。从NuGet中引用组件非常简单。在解决方案的“引用”上右击,选择“管理NuGet程序包...

|

|

随着互联网的快速发展,内容的安全性和保护变得日益重要。盗链,即未经许可直接使用其他网站的资源链接,已经成为了一个普遍的问题。为了防止内容被非法盗用,防盗链技术应运而生。本文将介绍如何在C#中实现防盗链设计,并通过例子代码进行展示。**一、防盗链原理**防盗链的核心原理是通过检查HTTP请求的Referer头来确定请求的...

|

|

在Javascript中,生成随机字符串可以使用Math.random()方法和字符串拼接的方式。随机生成指定位数的字符串以下代码可以随机生成指定长度的字符串:functionrandomString(len)returnresult;}复制调用该函数可以生成包含任意字符的随机字符串,比如:randomString(8...

|

|

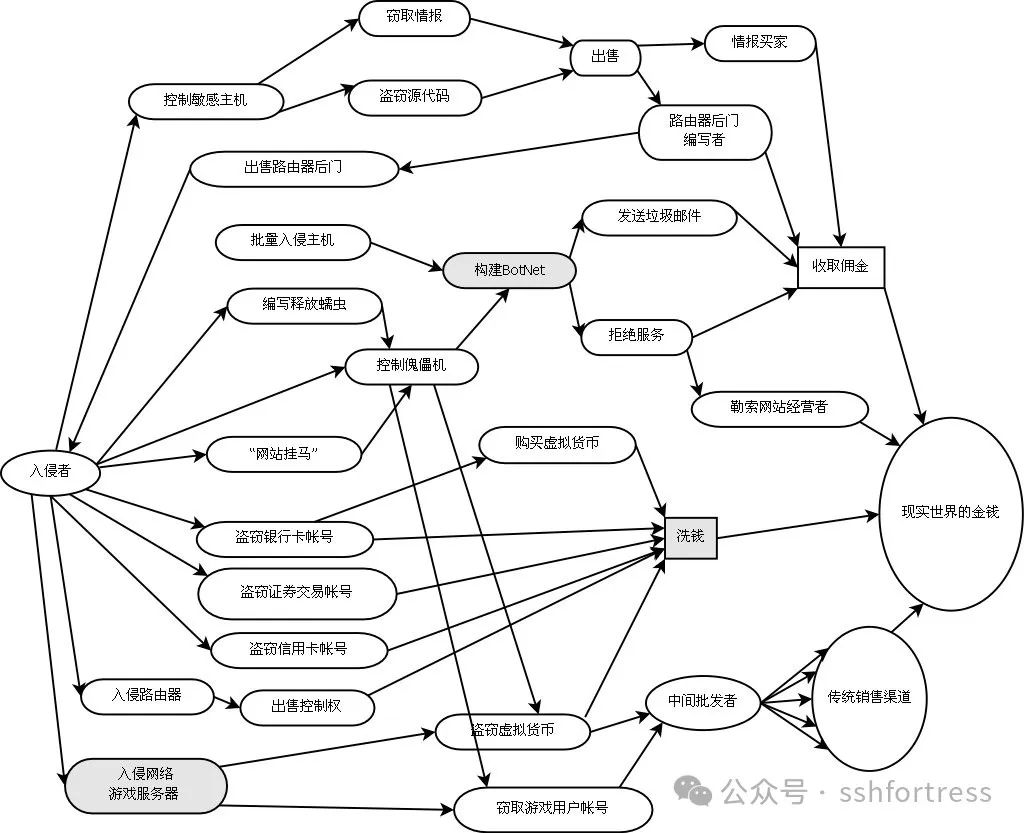

熙熙皆为利来,攘攘皆为利往;能放图我们就不打字。讲白了一切都是为了搞钱,变现。否则不会闲的为了炫技冒险入侵。那么又是怎么入侵的呢?通常都是扫描器,很少一部分黑客可以自己挖掘漏洞的。但大部分都是工具党都是使用者。所以防护还是可以找出规律大的。常用的工具无非那几个burpsuite这个有免费版够用了,sqlmap这个开源的...

|

|

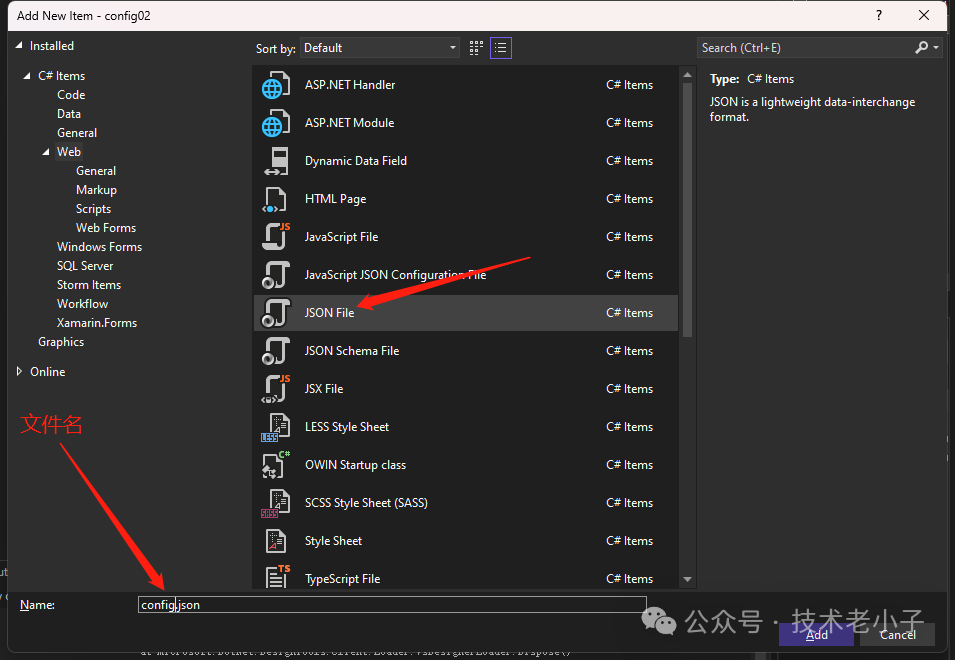

摘要为了兼容,仍然可以使用Web.config,App.config和ConfigurationManager类,但不推荐。.NET中的配置系统支持丰富的配置源,包括文件(json、xml、ini等)、注册表、环境变量、命令行、AzureKeyVault等,还可以配置自定义配置源。可以跟踪配置的改变,可以按照优先级覆盖...

|

|

我们在之前的文章中,使用过资源嵌入加AssemblyResolve事件来实现将整个项目只生成一个exe文件,也使用过采用自解压打包的方式来实现,后面有粉丝留言说试试Costura.Fody,好吧那就试试,最后发现确实好用。具体使用方式如下:开发环境:.NETFramework版本:4.8开发工具:VisualStudi...

|

|

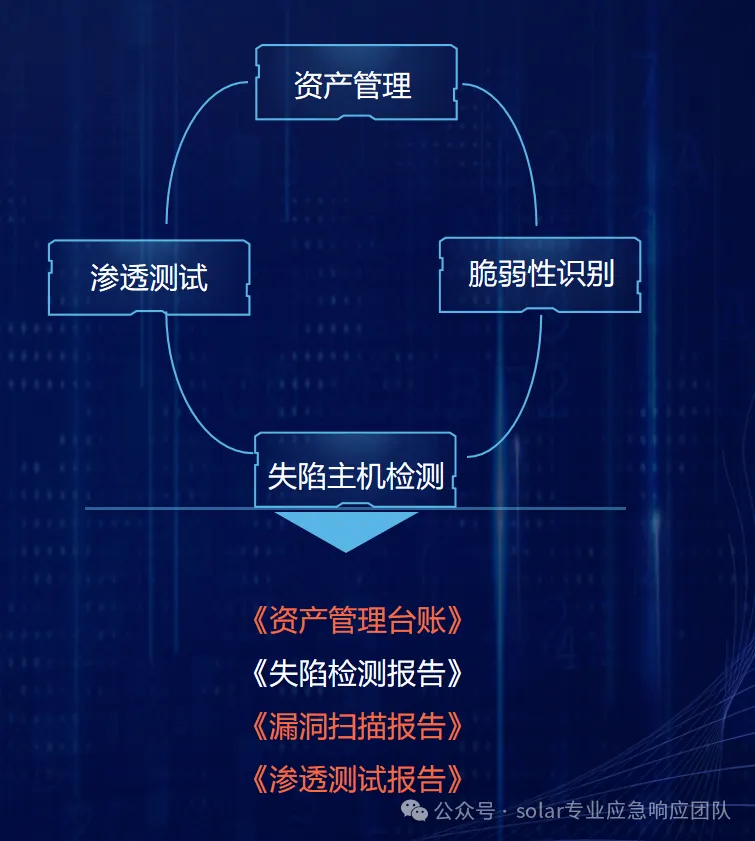

1.背景1.1来源近期,Solar团队收到某物流公司的援助请求,该公司的计算机服务器受到了locked勒索家族的侵害,所有的文件被加密并且添加了.locked后缀,该勒索软件的初始入侵方式是利用知名财务系统的nday进行的。应客户的要求,本文暂不提供对入侵事件溯源的分析报告,仅提供该勒索病毒加密器的逆向分析报告。2.恶...

|

|

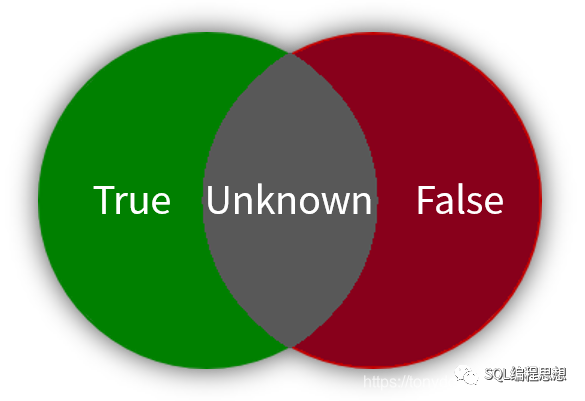

SQL是一种声明式的语言,我们只需要描述想要的结果(WHAT),而不关心数据库如何实现(HOW);虽然SQL比较容易学习,但是仍然有一些容易混淆和出错的概念。今天我们就来说说SQL中的空值陷阱和避坑方法,涉及的数据库包括MySQL、Oracle、SQLServer、PostgreSQL以及SQLite。还是老规矩,结论...

|

|

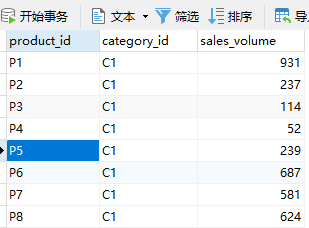

在SQL中,WITH语句通常被用作一种临时视图或子查询的定义方式,可以创建临时的结果集,这些结果集可以在主查询中被引用。这种结构也被称为公共表达式(CTE:CommonTableExpressions)。01语法结构WITHtmp_nameAS(SELECTcolumn1,column2,...FROMtable_na...

|

|

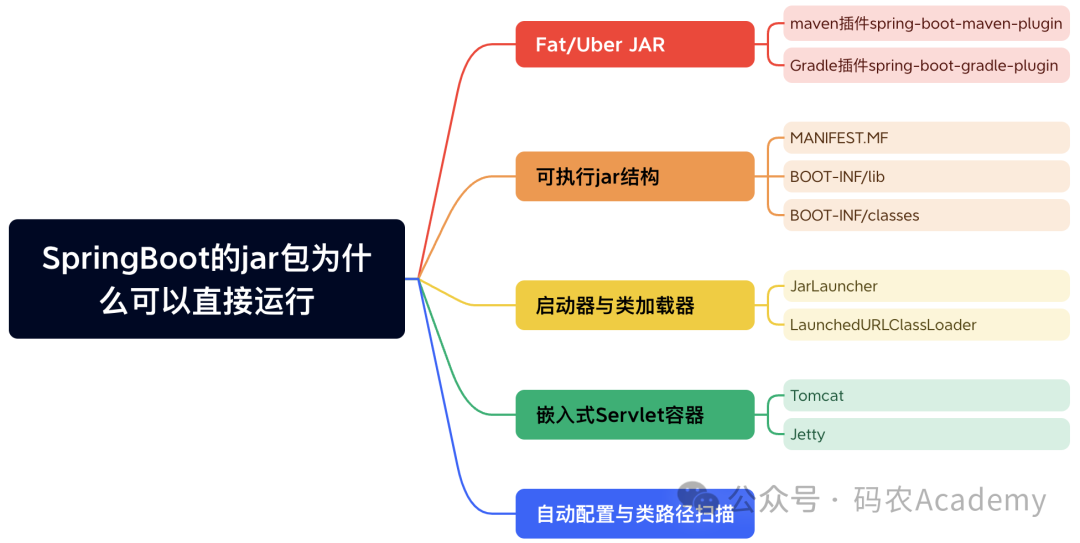

引言在传统的Java应用程序开发和部署场景中,开发者往往需要经历一系列复杂的步骤才能将应用成功部署到生产环境。例如,对于基于Servlet规范的JavaWeb应用,开发完成后通常会被打包成WAR格式,然后部署到像ApacheTomcat、Jetty这样的Web容器中。这一过程中,不仅要管理应用本身的编译产物,还需要处理...

|

|

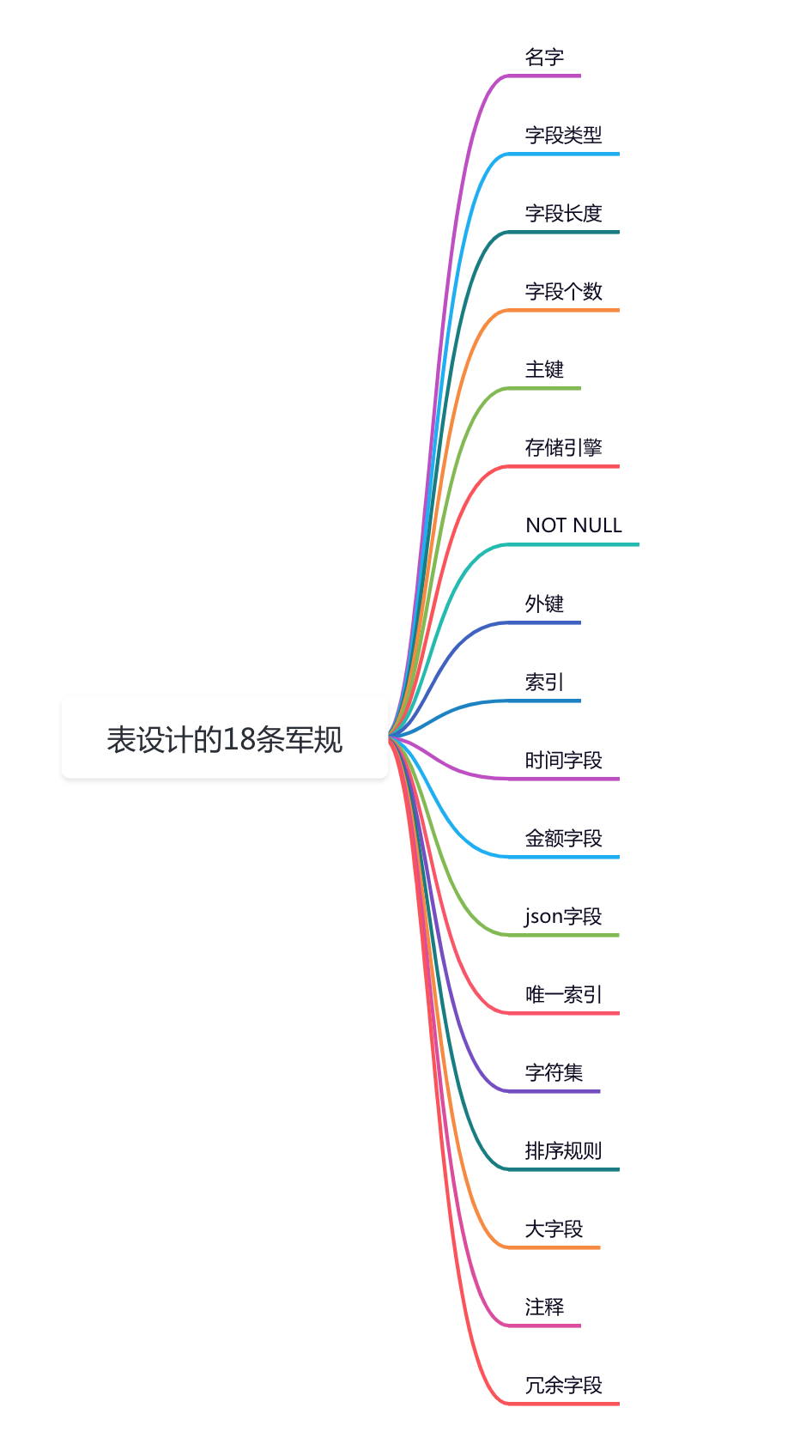

前言对于后端开发同学来说,访问数据库,是代码中必不可少的一个环节。系统中收集到用户的核心数据,为了安全性,我们一般会存储到数据库,比如:mysql,oracle等。后端开发的日常工作,需要不断的建库和建表,来满足业务需求。通常情况下,建库的频率比建表要低很多,所以,我们这篇文章主要讨论建表相关的内容。如果我们在建表的时...

|

|

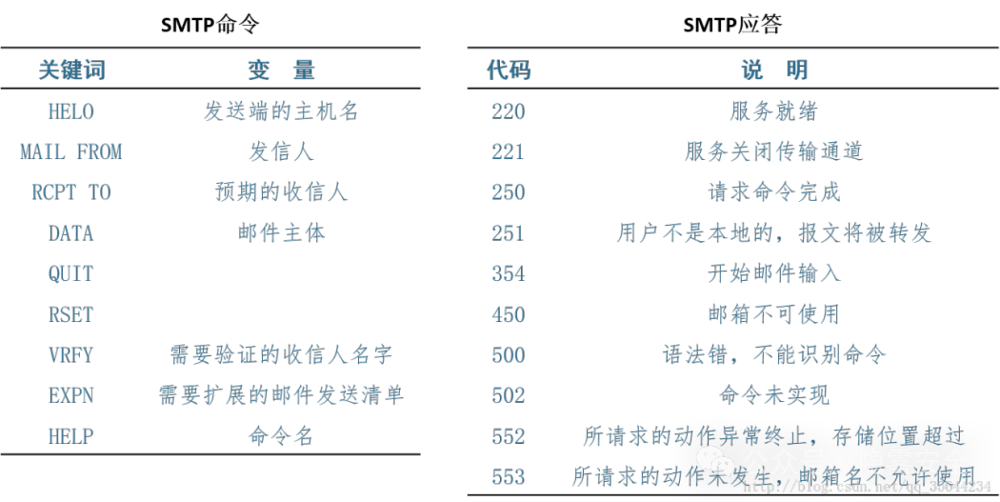

钓鱼SMTP协议介绍SMTP(SimpleMailTransferProtocol)即简单邮件传输协议,邮件通过这个协议在MUA和MTA、MTA和MTA之间传输。有了第一篇的基础,相信大家也都了解到了,整个互联网邮箱体系能够正常运行的核心就是SMTP协议,这个协议好比邮箱界的HTTP。有了SMTP,大家都遵守同一套的传...

|

|

VxKex可以让你的Windows7系统焕发第二春,它能让那些只能在Windows8、8.1和10上运行的应用程序也能在Windows7上运行。感谢@shadows同学的分享:https://meta.appinn.net/t/topic/54739VxKex:让Windows7也能运行原本只在新版windows上运行...

|

|

BIT本地网络URL转换为WebVPNURL一个在线服务可以将BIT本地网络URL转换为WebVPNURL,从世界任何地方连接到BIT中的本地网络使用地址:https://webvpn.swo.moe自带反向解析https://github.com/spencerwooo/bit-webvpn-converter访问主...

|

|

说明-使用极其简单。无需任何前期准备,直接加入几行代码即可拥有多种语言全自动切换能力。-不增加工作量。无需另行改造页面本身,也没有各种语言都要单独配置的语言文件,更不需要你对页面本身要显示的文字区域进行代码调用,我认为那样对技术人员实在是太不友好了。而且它也不需要你到某某网站申请什么key,它本身就是开放的,拿来即用。...

|

|

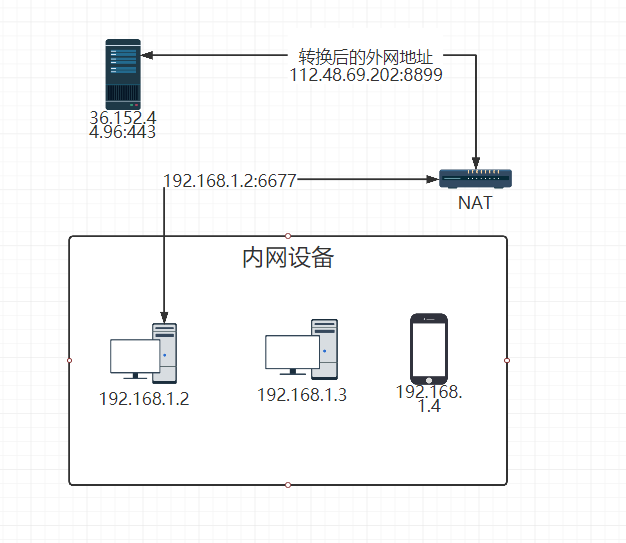

如何让两台处在不同内网的主机直接互连?你需要内网穿透!上图是一个非完整版内外网通讯图由内网端先发起,内网设备192.168.1.2:6677发送数据到外网时候必须经过nat会转换成对应的外网ip+端口,然后在发送给外网设备,外网设备回复数据也是发给你的外网ip+端口。这只是单向的内去外,那反过来,如果外网的设备需要主动...

|

|

Sophos在其2024年的活跃对手报告中表示,它在2023年调查的大多数网络攻击涉及勒索软件,而90%的事件都包含了对远程桌面协议的滥用。这家安全供应商在周三发布了其2024年的活跃对手报告,该报告基于它在2023年进行的150多起事件响应(IR)调查的数据。数据集的分析显示,88%的调查来自于员工数少于1000人的...

|

|