Windows Server远程桌面授权服务(RDL)远程代码执行漏洞

|

admin 2024年8月12日 1:14

本文热度 736

2024年8月12日 1:14

本文热度 736

|

继微软蓝屏事件之后,Windows Server远程桌面授权服务(RDL)远程代码执行漏洞这几天又火起来了,各大网络安全公司和安全自媒体都在宣传该漏洞的危害,事实上影响范围真有那么广吗?影响程度有那么深吗?

首先我们要理解RDP、RDS、RDL三个概念,RDP是微软公司发明的远程桌面协议并内置windows系统中;RDS可以说成是RDP升级版本的远程桌面服务;RDL是远程桌面授权,可管理连接到远程桌面会话主机服务器或虚拟桌面所需的许可证,可以使用RDL来安装、颁发许可证,以及跟踪许可证的可用性。

一、远程桌面授权RDL介绍

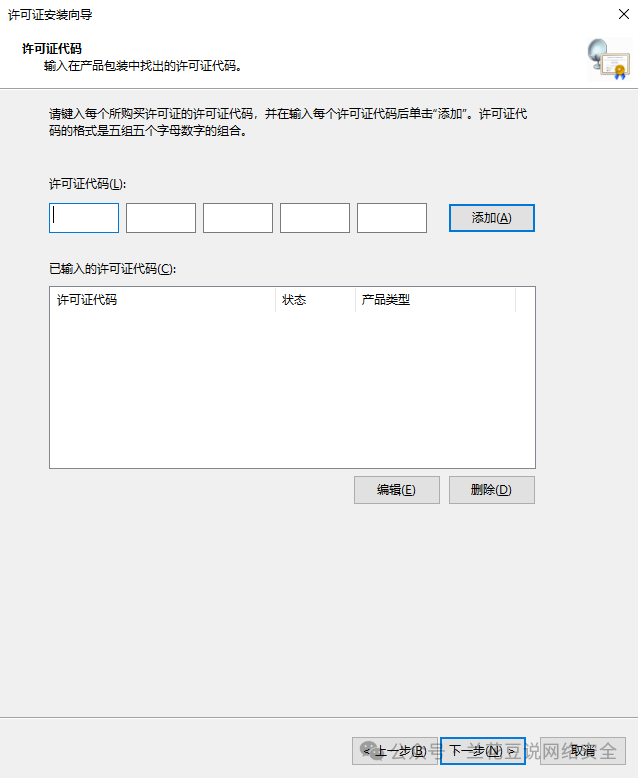

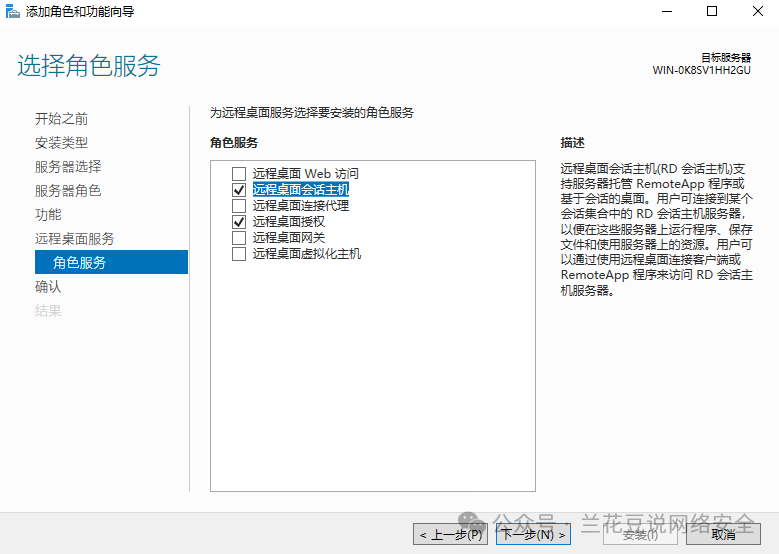

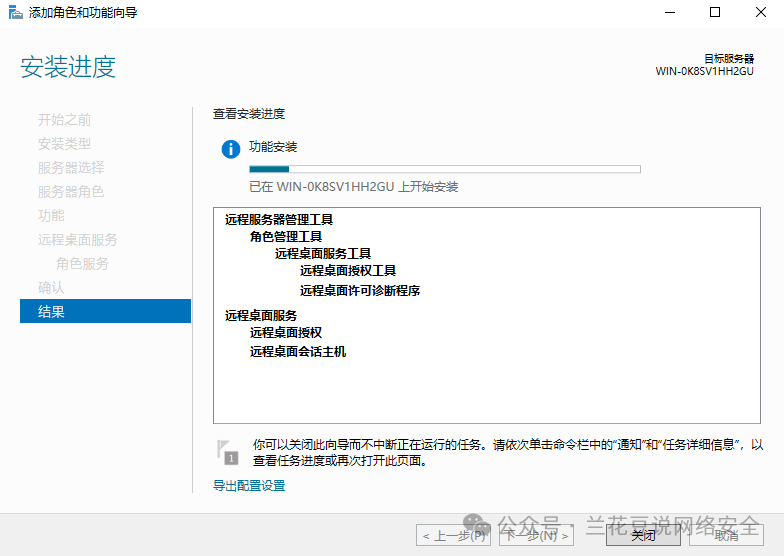

Windows Server系统默认远程桌面连接数是2个用户,如果多于2个用户进行远程桌面连接时,系统就会提示超过连接数,但可以通过配置远程桌面服务并确保许可证和授权允许多用户连接的方法来解决,通过配置之后,多于2个用户的可以使用120天,超过120天,就需要购买许可。以Windows Server 2022为例,如下图所示:

1.安装远程桌面授权

2.安装许可证之后,支持2个以上用户,免费使用120天。

3.免费使用120天之后,需要购买许可。

二、漏洞影响情况

Windows Server远程桌面授权服务(RDL)远程代码执行漏洞主要涉及CVE-2024-38077、CVE-2024-38074和CVE-2024-38076这三个漏洞,CVE-2024-38077漏洞涉及15个产品,CVE-2024-38074漏洞涉及12个产品,CVE-2024-38076涉及6个产品。所有涉及的产品、平台、版本如下所示:

序号 | 产品 | 平台 | 版本 |

1 | Windows Server 2019 | x64 | 10.0.0至10.0.17763.6054 |

2 | Windows Server 2019 (Server Core installation) | x64 | 10.0.0至10.0.17763.6054 |

3 | Windows Server 2022 | x64 | 10.0.0至10.0.20348.2582 |

4 | Windows Server 2022, 23H2 Edition (Server Core installation) | x64 | 10.0.0至10.0.25398.1009 |

5 | Windows Server 2016 | x64 | 10.0.0至10.0.14393.7159 |

6 | Windows Server 2016 (Server Core installation) | x64 | 10.0.0至10.0.14393.7159 |

7 | Windows Server 2008 Service Pack 2 | 32 | 6.0.0至6.0.6003.22769 |

8 | Windows Server 2008 Service Pack 2 (Server Core installation) | 32或x64 | 6.0.0至6.0.6003.22769 |

9 | Windows Server 2008 Service Pack 2 | x64 | 6.0.0至6.0.6003.22769 |

10 | Windows Server 2008 R2 Service Pack 1 | x64 | 6.1.0至6.1.7601.27219 |

11 | Windows Server 2008 R2 Service Pack 1 (Server Core installation) | x64 | 6.0.0至6.1.7601.27219 |

12 | Windows Server 2012 | x64 | 6.2.0至6.2.9200.24975 |

13 | Windows Server 2012 (Server Core installation) | x64 | 6.2.0至6.2.9200.24975 |

14 | Windows Server 2012 R2 | x64 | 6.3.0至6.3.9600.22074 |

15 | Windows Server 2012 R2 (Server Core installation) | x64 | 6.3.0至6.3.9600.22074 |

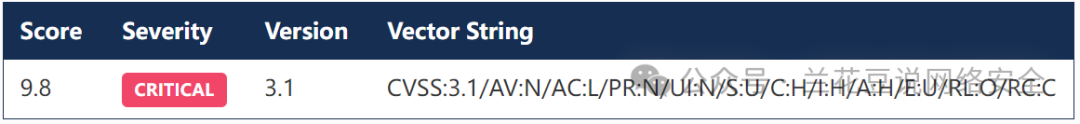

以上涉及的3个漏洞的CVSS评分均为9.8,详情如下所示,漏洞评分只是表明漏洞的严重程度,但并不能说明面临的威胁和风险。

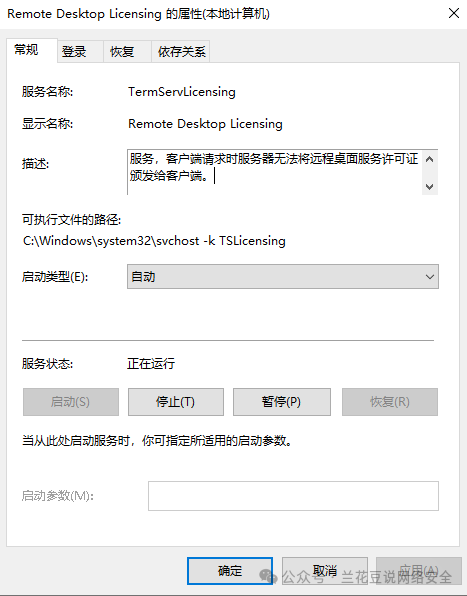

如果发现以上产品及版本,并安装了RDL且启动了RDL的服务,均有可能被利用成功。

三、缓解措施

1.关闭RDL服务,不需要关闭RDS服务。

四、修复措施

根据微软MSRC发布的信息进行补丁升级。链接如下所示:

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2024-38077

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2024-38074

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2024-38076

五、总结

这个漏洞已经公布将近一个月了,总体来说危害不大,但是被国内炒作得很吓人,很多媒体断章取义,导致很多人以为是RDP/RDS的漏洞,其实是远程桌面授权RDL服务漏洞。遇到这种情况,还是建议去CVE官网和微软MSRC了解漏洞的来龙去脉,不能人云亦云。同时也应当以专业的角度给客户做好检查和解释,只有这样才能体现专业性。

该文章在 2024/8/19 18:52:03 编辑过